Kaj imajo hekerji od tega, da vašo spletno stran napadejo?

Obstaja nemalo načinov, kako se lahko spletni napadalci okoristijo z vdorom na vašo spletno stran.

Napadalec obiskovalce iz spletnega mesta, katerega ima pod kontrolo, preusmeri na svojega.

Na svojih spletnih straneh hekerji večkrat prodajajo sumljive stvari, kot so viagra, vsebine za odrasle in podobno. Trg za te zadeve pogosto nelegalen, zato so takše “marketinške” kampanje preko spletnih vdorov v podobnih branžah pogoste. Hekerjem je v interesu, da njihov vdor v vašo spletno stran opazite čim pozneje, zato so takšni vdori pogosto bolj sofisticirani. Zlonamerna koda lahko na primer preusmerja samo tiste obiskovalce, ki na vašo spletno stran dostopajo preko Googla, zato je takšne preusmeritve pogosto težko opaziti, dokler vas na to ne opomnejo vaši obiskovalci.

Heker lahko prevzame vaš e-poštni predal.

V tem primeru napadalci vaš e-poštni naslov uporabijo za masovno pošiljanje sporočil z neželjeno (in pogosto sporno in neokusno) vsebino. Po določeni količini poslanih vsiljenih sporočil Gmail in podobne platforme vaš email označijo kot neželjen. Vaša poslana e-pošta tako začne romati v spam mape naslovnikov, kjer jih ne vidi skoraj nihče. Ampak hekerji so korak pred vsemi in ko vaš e-poštni naslov za njih postane neuporaben, svojo akcijo nadaljujejo na novih e-poštnih naslovih, katere so prevzeli.

Če imate spletno trgovino in podatke vaših strank hranite na strežniku, lahko napadalec za naslovnike vsiljene pošte uporabi kar vaše stranke. Lahko jim pošlje e-sporočila v stilu “Nujno nam pošljite podatke o vaši kreditni kartici” in z malo smole se lahko prilastijo finančnih sredstev kakšne izmed vaših strank. V tem primeru izgubite pomemben del zaupanja tako v odnosu z vašimi strankami, kot blagovna znamka.

Kraja občutljivih podatkov.

Če vaša spletna stran zbira občutljive podatke, kot so osebni podatki, plačilne informacije ali gesla, hekerji lahko poskusijo do njih dostopati in jih zlorabiti za namen kraje identitete ali finančne goljufije.

Včasih heker v spletno stran vdre za namen SEO optimizacije.

En izmed ključnih faktorjev SEO optimizacije je pridobivanje povezav iz drugih spletnih strani. Sicer je stvar bolj zakomplicirana in sofisticirana, ampak v grobem; več povratnih povezav, kot ima spletna stran, večjo moč ima v očeh Googla in boljše pozicije na Googlu zasede. Ko heker vdre v spletno stran, katero ima namen uporabljati za SEO optimizacijo, na njej začne objavljati svoje vsebine – članke, ki vsebujejo povezave na kakšno drugo spletno stran. Z njimi heker vsaj v teoriji kratkoročno izboljšuje pozicije teh spletnih strani na Googlu, kaj hitro pa se lahko zgodi, da na eni sami spletni strani heker objavi več 10000 prispevkov, katere bo prej ali slej potrebno odstraniti.

Spletni napadalci večkrat ustvarjajo povezave na zlonamerne spletne strani. To s časom prepozna tudi Google, ki vašo spletno stran začne enačiti s spletnimi stranmi s sporno vsebino v stilu “povej mi s kom se družiš in povem ti kdo si”. Vaše pozicije na spletnem iskalniku tako začnejo nazadovati, ker Googlov algoritem vaši spletni strani ne zaupa več.

Bot omrežja

Ko hekerji prevzamejo dostop do vašega strežnika, lahko njegove resurse uporabijo za nadaljne napade na ostala spletna mesta. Z vdorom v več strežnikov si napadalci zagotovijo več resursov in s tem večjo “moč” za izvajanje različnih spletnih napadov, kot so DDoS napadi ali poskusi vdora na druge spletne strani. V tem primeru lahko napadalec vašo spletno stran pusti čisto pri miru in ta deluje povsem normalno. Vaš strežnik lahko zaradi konstantne agresivne uporabe hekerjev začne delovati počasneje.

Kaj hitro pa se lahko skrha vaš odnos z lastnikom strežnika, kjer imate zakupljeno gostovanje. DDoS napadi in podobne stvari so kaznive. Odgovornost za vse stvari, ki se dogajajo na strežniku nosi tudi njegov upravitelj. Ta mora napade čim hitreje preprečiti, kar najlažje uredi tako, da vaše gostovanje in vse povezano z njim (vaši e-poštni naslovi, spletna stran in podatki) ukine.

Osebne zamere.

Če na svoji spletni strani ne objavljate spornih ali političnih vsebin, je zelo majhna možnost, da hekerji do vas gojijo osebne zamere. Vaša spletna stran zgolj številka, ki se je pojavila v spisku ranljivih spletnih strani. Ranljivost hekerji odkrijejo popolnoma avtomatsko s temu namenjenimi programi in v večini primerov niti ne vejo in jih ne zanima, kaj vaša spletna stran ponuja. Vse se zgodi s parimi kliki nekje na drugem koncu sveta.

Če pa heker do vas goji osebne zamere, bo spletno stran po vsej verjetnosti uničil in v procesu pozročil čim več škode. Zraven pa bo kot pravi spletni nepridiprav pustil kakšno sporočilo v stilu “to je vaša kazen za objavo X stvari”.

Kaj storiti, ko do vdora pride?

Ko pride do vdora v spletno stran, je ključnega pomena hitro ukrepanje. Zlonamerna koda se lahko razširi po več 100 datotekah na spletni strani. Če na istem strežniku gostuje več spletnih strani hkrati, se okužba lahko razširi po vseh ostalih in potrebno je sanirati več spletnih strani hkrati.

Ko ste prepričani, da je do vdora prišlo, je najprej potrebno strežnik dezinficirati. Odstraniti je potrebno zlonamerno kodo, odkriti izvor ranljivosti, zamenjati vsa pomembna gesla (WP administratorji, baze podatkov, FTP in ostala strežniška gesla) in kasneje pozorno spremljati situacijo, če slučajno do vdora pride ponovno.

Pri konkretnejših vdorih je iskanje zlonamerne kode pogosto podobno, kot iskanje igle v kopici sena. Še posebej v primeru, če nimate jasnega vpogleda v to, kaj se je na spletni strani v preteklosti dogajalo in če nimate potrebnega nivoja dostopa na strežniku. V primeru, da nimate ustvarjene varnostne kopije, s katero lahko spletno stran preprosto obnovite, je najbolj zanesljiv (in hkrati najbolj zamuden) postopek spletno stran obnoviti iz ničle.

Vdorov v spletno stran niti ni smiselno prijavljati organom.

Vse sledi ponavadi peljejo na drug konec sveta proti Rusiji, Kitajski, ali pa bolj južno proti Afriki, kjer ne Slovenija, ne Evropska Unija nimata nikakršne pristojnosti.

Kako preprečiti zlonamerne napade?

V prvi vrsti je potrebno spletno stran redno vzdrževati, kar zna biti sila težavno.

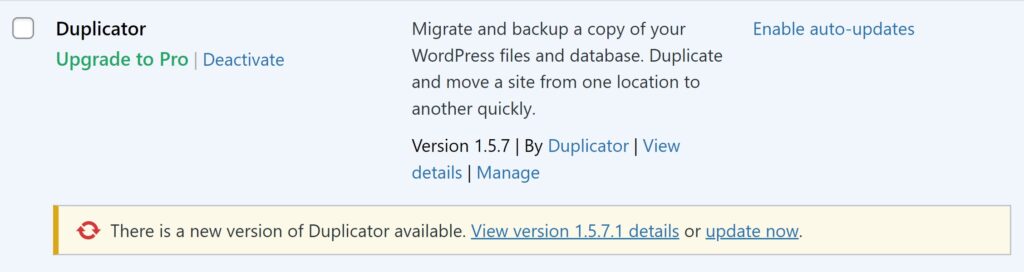

Redno je treba posodabljati vtičnike, teme in jedro samega WordPressa. Na prvi pogled je to povsem preprost proces. Če imate dostop do WordPress nadzorne plošče, vas ta avtomatsko obvešča o tem, kateri vtičniki imajo na voljo posodobitve. V primeru, da imajo vsi vaši vtičniki možnost avtomatskega posodabljanja z enim klikom, to ne zahteva prav veliko znanja in časa.

Vsaka posodobitev vtičnikov in WordPress jedra lahko pripelje do težav; še posebej pri naprednejših in dinamičnih spletnih straneh, ki uporabljajo več programskih dodatkov hkrati.

Med posodobitvijo se tako v WordPress jedru, kot vtičnikih spremeni koda, kar lahko pripelje do tega, da različni vtičniki med sabo niso več kompatibilni in spletna stran ne deluje več tako, kot bi morala. V tem primeru je potrebno težavo poiskati, analizirati in jo odpraviti; v večini primerov s prilagoditvijo kode (kar zna biti zamuden proces), v skrajnem primeru pa je potrebno problematičen vtičnik odstraniti in ga zamenjati z drugim, ki nadomesti željeno funkcionalnost (kar je lahko še bolj zamuden proces).

Vsakodnevno posodabljanje vtičnikov ravno zaradi možnosti nekopatibilnosti ni smiselno. Smiselno pa je spremljanje novic o potencialnih ranljivostih programskih dodatkov, katere vaša spletna stran uporablja in ob morebitih odkritih varnostnih luknjah takoj ukrepati. Ko pride do ranljivosti, to izvejo tudi hekerji, ki z malo sreče v parih dneh uspešno napadejo več 100.000 spletnih strani hkrati. Podoben večji napad se je pred kratkim zgodil na spletnih straneh, ki uporabljajo vtičnik Essential Addons (verzijo 5.7.1 in starejše). Pri vtičniku so napadalci odkrili varnostno luknjo in v parih dneh je prišlo do vdora v več 10.000 spletnih strani.

Če je pri ranljivem vtičniku že na voljo njegova posodobljena verzija, ki varnostno luknjo odpravlja, se vtičnik posodobi. Če ima vtičnik varnostno luknjo v svoji najnovejši verziji in ta še ni odpravljena, pa ga je treba do nadaljnega onemogočiti.

Pri živih spletnih straneh, kjer vsaka minuta nedelovanja za lastnike pomeni znatno finančno škodo, je zaradi potencialnih nekompatibilnosti smiselno posodabljanje programske opreme opravljati na drugem strežniku. V tem primeru se kopija spletne strani preseli na drug strežnik. Posodobitve in testiranja se tako opravijo v testnem okolju, ki ni povezan z aktualno spletno stranjo. Šele ko ste prepričani, da posodobitve ne prinašajo težav in nekompatibilnosti, se vse skupaj preseli na aktualno spletno stran.

Moramo poudariti, da je na spletnih straneh potrebno uporabljati zgolj licenčne in preverljive vtičnike in teme. Če uporabljate brezplačne vtičnike, je optimalno izbrati takšne, ki imajo redne posodobitve, saj to dokazuje, da jih developerji redno razvijajo in bodo morebitne varnostne luknje odpravili hitreje. Po drugi strani pa je pri vtičnikih, ki s strani developerjev niso bili posodobljeni že leta, večja možnost, da so opuščeni in jih developerji nimajo več namena razvijati in krpati potencialnih varnostnih lukenj.

Nikakor pa ni priporočljiva uporaba tako imenovanih “nulled” vtičnikov. Ti so sami po sebi plačljivi, ampak zlahka jih najdete v brezplačni obliki na kakšni sumljivi spletni strani. Takšni vtičniki imajo prepogosto v sebi varnostne luknje, katere hekerji tja vdelajo načrtno.

Popolne varnosti na spletu ni.

Kljub vsem varnostnim nastavitvam in preventivah, lahko do vdora v spletno stran pride kadarkoli. Večja podjetja in korporacije investirajo več milijonov € mesečno v varnost svojih spletnih mest in niti to jim ne zagotavlja popolne varnosti.

Edina zanesljiva rešitev pred izgubo spletne strani, pomembnih podatkov in časa v primeru vdora je obnovitev varnostne kopije, pri kateri do vdora še ni prišlo. Redno kreiranje varnostnih kopij zagotavlja čim manjšo izgubo podatkov ob morebitnem vdoru in omogoča hitro obnovo spletnega mesta v delujoče stanje. V vsakem primeru pa je po obnovitvi potrebno raziskati zakaj je do vdora sploh prišlo in varnostne luknje odpraviti, drugače se vdor lahko kaj hitro ponovi.